電子証明書とは|電子メールの暗号化(4)

- 著者:YAMANJO

- 公開日:2008年11月24日

- 最終更新日:2026年2月12日

電子証明書とは何か、電子証明書の仕組みと使い方について具体的に理解していきましょう。

公開鍵の証明

暗号通信において防止しなければならない要素は、盗聴・改ざん・なりすまし・否認の4つであり、さらに具体的には、前述した8つの疑問を解決することでした。

なかでも重要なのは「なりすまし」の防止で、なりすましを防止しなければ、他の要素もすべて防ぐことができなくなります。前項で学習した「デジタル署名」だけでは、なりすましを完全に防ぐことができません。

デジタル署名は、本人しか持ちえない「秘密鍵」を使って作成されます。そのため、送信者は秘密鍵を持つ本人で間違いないという理屈になりますが、これだけでは不十分なのです。

例えば、BさんがAさんになりすましてデジタル署名と本文をCさんに送った場合、Cさんが、送られてきた公開鍵をAさんのものだと思い込んでしまうと、メッセージダイジェストが一致すれば、相手がAさんであると信じるほかないのです。

なぜなら、公開鍵暗号方式は対となるペアの鍵でしか復号化できないため、Aさんのものと信じる公開鍵で復号化できたメッセージダイジェストは、Aさんの秘密鍵で暗号化されたものに間違いないからです。

つまり、何が問題になるのかというと、

公開鍵がその人のものである根拠がない

ということです。

公開鍵は文字どおり公開するので、秘密鍵だけ大事に保管していればいいように思われがちですが、その公開鍵を他人が自分のものだと主張したり、すり替えたりする可能性があるわけです。

したがって、

公開鍵のなりすまし

をされてしまうと、公開鍵暗号通信の安全性は崩壊してしまうのです。

これは、デジタル署名だけの問題ではなく、本文を暗号化して通信を行う場合は、公開鍵がなりすましであった場合、暗号文は他人の秘密鍵で簡単に盗聴されてしまうことになります。

では、どうするのかというと、公開鍵が本人(自分)のものであることを証明するしかありません。ただし、いくら自分のものだと宣言しても、それを信じる根拠がなければ意味がありません。

そこで考えられた方法が、

信頼できる第三者によって公開鍵の作成者を証明する

という方法です。

信頼できる第三者とは、例えば自治体でいう役所のような公的な機関です。具体的には国の認定を受けた事業者になりますが、そうした機関に依頼して、公開鍵を証明してもらうことになります。

認証局(CA)とは

2001年に「電子署名及び認証業務に関する法律(電子署名法)」が施行され、デジタル署名が紙面への署名や押印と同等に扱われるようになりました。よって、現在デジタル署名は法的な効力を持っています。

この電子署名法の認定基準を満たし、認定された事業者が公開鍵を証明してくれることになります。当然、民間企業も含まれるので証明には費用がかかりますが、申請者にとっては第三者であり、信頼できる機関であることは間違いありません。

この第三者機関のことを、

認証局(CA)

と言います。CA(シーエー)は「Certificate Authority」の略になります。

では、どのように証明してくれるのかということですが、同様に「花子さん」の公開鍵で「花子さん」に暗号メールを送る場合を考えてみましょう。

このように、信頼できる第三者機関によって「花子さん」の公開鍵にお墨付きを与えることで、「あなた」は公開鍵が「花子さん」本人のもので間違いないという確証を得ることができます。

デジタル署名はこの逆で、デジタル署名を検証する公開鍵が相手のもので間違いないことを証明してもらうことで、デジタル署名の送信者が本人であることを確信することができます。

したがって、この第三者は社会的・制度的に信頼できる存在であることが求められます。詳しくは後述しますが、じつは誰でも(悪意のある人物でも)証明を与えること自体は可能です。(誰でも認証局になれるという意味ではありません)

とは言え、上図のように暗号通信のたびに認証局に申請していたのでは、時間も手間もかかり、利便性が大きく損なわれます。

そこで実際の運用は、

認証局に公開鍵の証明書を発行してもらう

ことになります。

つまり、その証明書を確認することで公開鍵が誰のものかを判断します。「印鑑証明」をイメージするとわかりやすいでしょうか。押印された実印の陰影は、印鑑証明によって正当性を確認することができます。

実印と印鑑証明がそろっていれば、たいていの契約はできてしまいます。これは印鑑証明を自治体が発行しているからです。公的な機関が証明しているからこそ、記載されている氏名と陰影を信頼することができるのです。

電子証明書とは

このように認証局が発行する証明書のことを、

電子証明書

と言います。

この言葉はどこかで聞いたことがあると思います。一般的にもよく使われるようになったので、証明書を電子化したものと漠然とイメージされていたかもしれませんが、その仕組みは認証局が発行する公開鍵の証明書だったのです。

特に、現在では「マイナンバーカード」に個人の電子証明書が格納されています。カード本体の有効期限は原則10年ですが、セキュリティ確保の観点から、電子証明書の有効期限は5年に設定されています。

一般的に、電子証明書を必要とする場合は、認証局に申請して発行してもらいますが、認証局はいくつもあるので、用途や価格等によって選択することになります。民間のメジャーな認証局の場合だと、有効期限が2年程度のもので1~2万円かかります。

そのため、マイナンバーカードに格納された電子証明書を利用できれば便利なのですが、現時点ではメール通信などへの利用には至っておらず、健康保険証としての利用や確定申告(e-Tax)など、限定的な用途にとどまっています。

こう言うと、なぜ電子証明書が様々な用途に利用されているのかイメージできないかもしれません。

簡単に言えば、電子証明書はインターネット上での本人確認に利用できるからです。公開鍵がその人のものであることを認証局が保証することで、結果として本人であることの確認が可能になります。

これは、運転免許証や健康保険証と同様に、電子証明書がインターネット上の本人確認ツールとして機能していることを意味します。そのため、マイナンバーカードを利用してコンビニで住民票や印鑑証明書を取得できるといった仕組みが実現しています。

マイナンバーカードは個人番号に注目されがちですが、本質的に重要なのは、この電子証明書が格納されている点にあります。デジタル署名をはじめ、活用できる場面は数多く考えられますが、今後の活用拡大については政府の方針に期待するところです。

では、電子証明書の具体的な記載内容をみていきましょう。

電子証明書は様式(フォーマット)が決まっていて、

X.509(エックス ゴ マル キュー)

国際標準規格に基づいています。

これはITU-T(国際電気通信連合)によって策定された標準規格であり、どの認証局で発行されても基本的な書式や記載項目が共通になるように定められています。

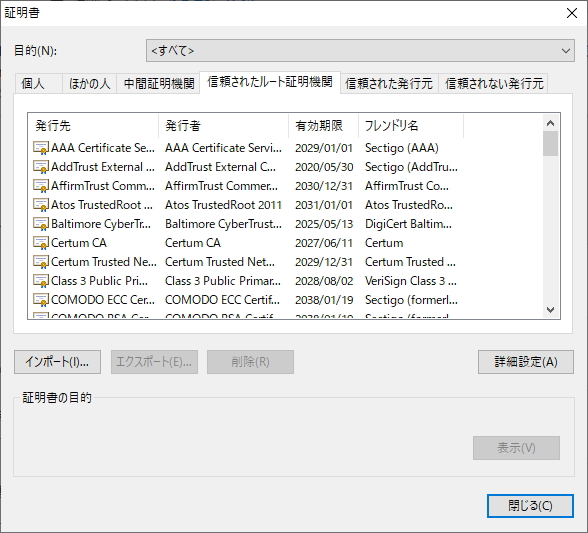

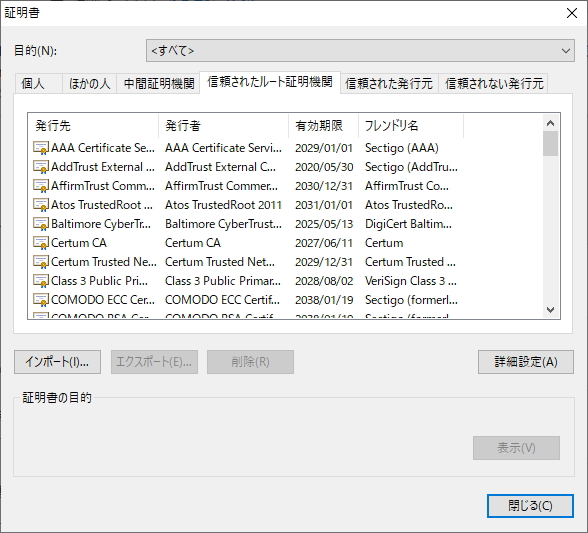

実際の電子証明書は、Windowsのコントロールパネルから「インターネットオプション」→「コンテンツ」タブ →「証明書」ボタンを選択することで確認できます。また、ブラウザからも確認可能です。Microsoft Edgeでは「設定」→「プライバシー、検索、サービス」→「セキュリティ」→「証明書の管理」を選択すると表示されます。

「証明書」画面には複数の分類のタブが表示されています。これらは「証明書ストア」と呼ばれる、証明書の保管領域を分類したものです。それぞれのストアには、すでに多くの電子証明書が格納されているはずです。

電子証明書を発行してもらった覚えがないのに、どうして多くの証明書があるのかというと、先述のとおり電子証明書は電子メールだけに使われるものではないからです。

マイナンバーカードをはじめ、ウェブサーバとブラウザ間の経路を暗号化するHTTPS通信、VPNと呼ばれるインターネットを利用した拠点間の暗号通信など、様々な用途に利用されています。(HTTPSについては SSL/TLSとは 、VPNについては VPNとは で学習します)

また後述しますが、もともと出荷状態のパソコンにインストールされているルート証明書や中間証明書、Webサーバにインストールするサーバ証明書などの種類も複数あり、それらの一部がパソコンの購入時点からすでに格納されているためです。

個人の電子証明書

順を追って理解していきましょう。

まず「個人」ストアには、ログインしているユーザーアカウントに紐づく電子証明書が格納されます。ここには、認証局から発行してもらった証明書のほか、社内の認証局(サーバ)が発行した証明書や、システムによって自動的に生成・配布された証明書などが保存されます。

したがって、認証局に発行を依頼していない場合でも、使用環境によっては電子証明書が格納されていることがあります。

たとえば、事業者とのVPN通信を行う契約の過程で証明書を取得する場合や、会社や学校などのLAN環境で利用する場合には、サーバから各クライアントPCへ電子証明書が配布されることがあります。この場合、証明書はそのパソコンのユーザーアカウントに紐づけられて格納されます。(クライアントとはユーザーが直接操作するパソコンなどの端末のことです)

個人ストアに格納された証明書のうち、クライアント認証に利用されるものを「クライアント証明書」と呼びます。これは、そのユーザーが保有する公開鍵を証明するものであり、結果としてユーザー本人の認証に利用されます。

例えば、電子メールの署名や暗号化に利用したり、クライアント証明書がインストールされている端末からのアクセスのみを許可する、といった制御が可能です。このような方式は、単なるIDとパスワードによる認証よりも強固な認証方式とされ、セキュリティ要件の高い企業では、クライアント証明書を利用した端末認証が広く採用されています。

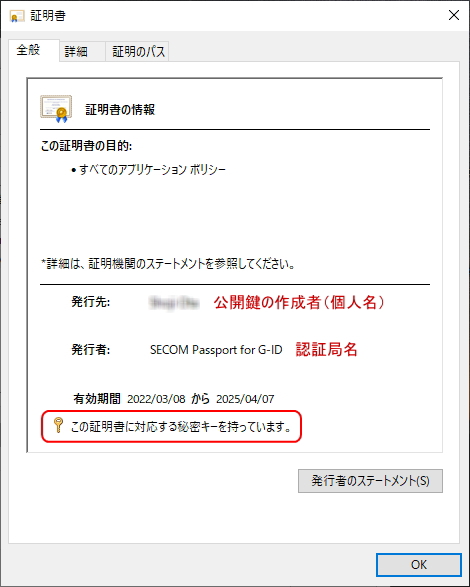

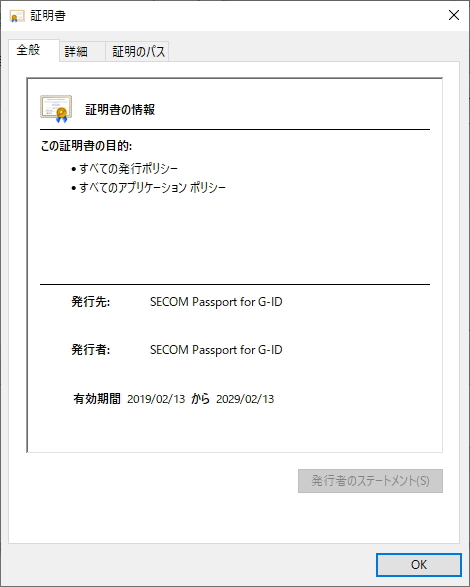

下図は「個人」ストアの電子証明書のイメージです。

例えば「あなた」が自分の公開鍵の証明を認証局に依頼した場合、証明書の「発行先」にはあなたの名前が記載され、「発行者」には証明を行った認証局の名称が記載されます。

クライアント認証に利用する場合、あなたは対応する秘密鍵を保持している必要があります。実際の認証処理では、秘密鍵を用いて署名を行い、その署名を公開鍵で検証することで本人確認が行われます。対となる秘密鍵が存在する場合、証明書の表示画面には「この証明書に対応する秘密キーを持っています」と表示されます。

この秘密鍵は、通常は利用者自身が安全に管理します。保管場所はパソコン内の証明書ストアである場合もあれば、ICカード(マイナンバーカードなど)やUSBトークンなどの安全なハードウェア内で管理される場合もあります。

重要なのは、通常、認証局が利用者の秘密鍵を保管するわけではないという点です。秘密鍵はあくまで本人が厳重に管理するものであり、これが漏えいすると本人になりすまされる危険があります。

信頼されたルート証明機関の電子証明書

そして、重要となるのが「信頼されたルート証明機関」ストアです。

ここには、すでに多くの電子証明書が格納されているはずです。なぜなら、パソコンやスマートフォンのOSには、あらかじめ信頼された認証局の電子証明書が組み込まれているからです。

これらは無作為に入っているわけではなく、MicrosoftやAppleなどのOSベンダーが審査し、信頼できると判断した認証局のルート証明書を「信頼済み」として登録しています。

つまり、このストアに格納されている電子証明書は、パソコンの所有者である「あなた」を証明するものではなく、認証局自身を証明する電子証明書になります。パソコンの購入時からすでに多くの認証局の電子証明書がインストールされていることになります。

これらの電子証明書は「ルート証明書」と呼ばれ、認証局自身の公開鍵を証明するものであり、ひいては認証局自身を証明するために利用されます。詳しくは後述しますが、「ルート」とは「根」の意味で、それ以上の証明を行う認証局がない最上位の認証局という意味になります。

適当に選択して、電子証明書の中身をみてみましょう。

どのストアの電子用証明書も同じX.509の様式なので、すべて同じ画面構成になります。同様に3つのタブがあり、まず「全般」タブでは「目的」「発行先」「発行者」「有効期限」が記載されています。

「目的」とは、電子証明書の用途のことです。電子証明書は多くの用途に利用されているので、電子メールの場合は「電子メールを保護する」と書かれています。

次に「発行先」と「発行者」ですが、通常、個人が認証局に発行してもらった電子証明書の場合は「発行先=申請者名」、「発行者=認証局」となりますが、ルート証明書は上位の認証局が存在しないため、発行先と発行者が一致します。これは自分自身で証明を行う自己署名証明書と言いますが、詳しくは後述します。

「有効期限」は証明書の有効期間を示します。技術が永続的に安全である保証はないため、証明書には期限が設けられています。一般に、クライアント証明書やサーバ証明書は比較的短い期間に設定され、ルート証明書はそれらよりも長い有効期間が設定されることが多くなっています。

電子証明書の中身

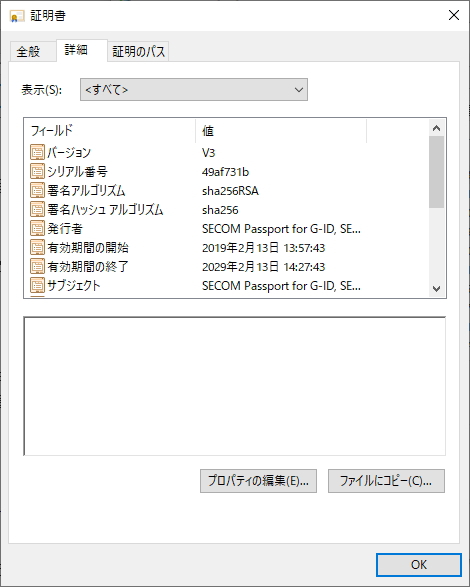

次に「詳細」タブです。「詳細」タブでは証明書の中身の詳細を確認することができます。

「フィールド」の項目を選択すると、値が下の枠内に表示されます。

難しそうに見えますが、これまでの知識で十分理解することができます。

| フィールド | 値の説明 |

|---|---|

| バージョン | X.509のバージョン情報。現在はバージョン3となっている。 |

| シリアル番号 | 認証局が発行した電子証明書に付与するシリアル番号。 |

| 署名アルゴリズム | 認証局が電子証明書に付与するデジタル署名に使われているアルゴリズム。デジタル署名はメッセージダイジェストを暗号化したものなので、ハッシュアルゴリズムと公開鍵暗号方式のアルゴリズムの組み合せになる。 |

| 署名ハッシュアルゴリズム | デジタル署名に使うメッセージダイジェストを生成したハッシュ関数のアルゴリズム。現在の推奨は「SHA-2」。 |

| 発行者 | 発行した認証局の名称 |

| 有効期間の開始 | 証明書の有効期限(開始) |

| 有効期間の終了 | 証明書の有効期限(終了) |

| サブジェクト | 公開鍵の所有者(発行先)情報。組織名(O)、国名(C)、一般名またはウェブサイトに発行されている電子証明書の場合はドメイン名(CN)など。 |

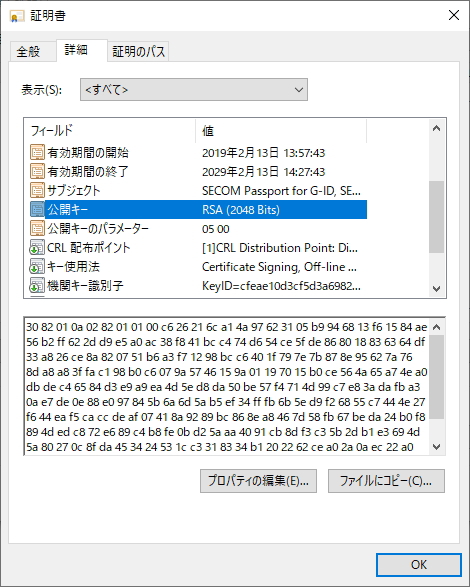

| 公開キー | 公開鍵とその種類(暗号方式) |

| 拇印 | 証明書全体に対して計算されたハッシュ値で、人間が証明書を識別するために利用する。署名アルゴリズムとは別に計算される値で、現在はSHA-256 が主流。 |

まず「署名アルゴリズム」のフィールドにあるように、

認証局が電子証明書にデジタル署名をする

ようになっています。

またややこしくなってきますが、

その電子証明書がその認証局によって発行された根拠が必要になる

からです。

認証局自身の証明のために、発行した電子証明書にデジタル署名を付与します。こうして、認証局も自らが発行する電子証明書の「なりすまし」や「改ざん」を防止しているのです。

デジタル署名のアルゴリズムやハッシュ関数のアルゴリズムについては前項で学習したとおりですが、何からメッセージダイジェストを生成しているのかというと、電子証明書そのものになります。電子証明書のデータからメッセージダイジェストを作成して、自らの秘密鍵でデジタル署名を作成しています。

次に「サブジェクト」までは問題なく理解できると思いますが、「公開キー」については文字どおり「公開鍵」になります。

つまり、

申請者の公開鍵そのものが電子証明書に含まれている

のです。

電子証明書が公開鍵の証明書であるゆえんです。詳しくは後述しますが、電子証明書を受け取るということは、公開鍵を受け取ることと同義になります。

そして、もっとも混同しやすいのが「拇印」です。

前項で、メッセージダイジェストは「ハッシュ値」や「フィンガープリント(指紋)」と呼ばれることがあると学習しましたが、拇印も同様です。そのため、デジタル署名に使われているメッセージダイジェストのように思えますが、この値はそうではありません。

拇印もハッシュ関数によるメッセージダイジェストではありますが、人間が証明書を識別、照合するために利用されるものです。

どういうことかと言うと、

人の目で確認するための数値

になります。

拇印は、認証局のウェブサイトやインストールマニュアルに記載されている値と照合することで、証明書が改ざんされていないことを人間の目で確認するために利用されます。

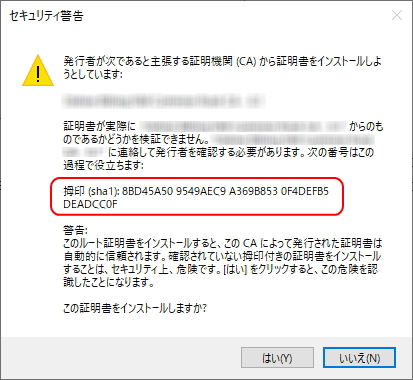

例えば、電子証明書のインストール時に下図のように利用されます。

この拇印が、認証局のサイトやインストールマニュアルに記載されている拇印と一致していれば改ざんされていないことになり、一致していなければ改ざんが行われていることがまさに一目瞭然となります。

デジタル署名と混同しがちでややこしいところですが、拇印(「フィンガープリント」の名称で使われることも多い)は電子証明書を扱う場合には必ず出てきますので、しっかり整理して覚えておきましょう。

証明の連鎖(証明書チェーン)

では、電子証明書を入手する流れをみていきましょう。

電子証明書を入手するには、認証局に申請して作成してもらわなければなりません。基本的には、申請者が秘密鍵と公開鍵のペアを作成し、認証局に申請書と公開鍵を提出する流れとなります。実際には、ブラウザやマイナンバーカードなどのICカード内で鍵生成されることが多いですが、秘密鍵は認証局には提出せずに自分だけで保管するようになります。

認証局は提出された公開鍵に対して本人確認や審査を行い、デジタル署名を付与した電子証明書を発行します。利用目的によって本人確認の方法や厳格さは異なりますが、身分証明書(戸籍謄本など)が必要になる場合もあります。発行された電子証明書には、申請者の公開鍵が含まれています。

現在では、電子申告や電子申請、電子入札などの様々な場面で電子証明書が利用されており、使用できる電子証明書を発行している認証局が提示されているので、その中から選択して申請するケースが多くなっています。

上図のように、電子証明書は「申請者と認証局の情報」「申請者の公開鍵」「認証局のデジタル署名」の3つをあわせたものになります。

そのため、先述のとおり電子証明書を送付するということは公開鍵を送付することと同義になります。このことは何気ないことですが、とても重要なポイントになります。

なぜなら、

電子証明書の形式でない公開鍵を受け取らない

ことで安全性が高まるからです。

認証局がお墨付きを与えている電子証明書に含まれている公開鍵が、偽造やなりすましである可能性は非常に低くなります。それは、認証局自身のデジタル署名によって、認証局の電子証明書である正当性と改ざんを検証できるからです。

前項で学習したように、デジタル署名だけでは公開鍵の所有者までは証明できませんでした。認証局が間に入ることによって公開鍵の作成者を証明することができるようになり、この電子証明書によって公開鍵の持ち主を判断することが可能になります。

しかし、ここでまたひとつ疑問が生じてこないでしょうか。

認証局の公開鍵は誰が証明するのか?

という疑問です。

そもそも公開鍵を証明してくれる公的機関である認証局のデジタル署名は何を根拠にしているのでしょうか?つまり、認証局を証明する誰かが存在しない限り、認証局の公開鍵が信用できる根拠がないことになります。

認証局自身の証明ができないとなると、電子証明書の信用もなくなってしまいます。そのため、認証局の信用は何としても守らなければなりません。どのような方法で証明するのかというと、

認証局は自分で自分の公開鍵を証明する

ことになります。

はたしてこれで信用が得られるのかと思いますが、他に証明する第三者が存在しない以上、仕方がないのです。

他の認証局に証明してもらうことも当然あります。しかし、認証局同士で証明を続けていっても、最終的には他に証明してくれる第三者がいなくなってしまいます。

そうした最終的な認証局(最上位の認証局)は、自分自身で証明するしかありません。

このように認証局が自分自身の公開鍵を証明する電子証明書のことを、

自己署名証明書

と言います。

認証局は階層構造になっており、他の認証局に証明してもらうことが可能な認証局は「中間認証局」と呼ばれ、中間認証局が発行する証明書は「中間CA証明書(中間証明書)」と呼ばれます。

つまり、認証局は階層構造によって証明の連鎖(証明書チェーン)を実現しているのです。次項で詳しく学習しますが、中間認証局はリスク分散や安全性などの観点から重要な存在となります。これら中間認証局は上位の認証局から証明してもらうことが可能になりますが、最上位の認証局は証明してくれる認証局がありません。

最上位の認証局は、

ルート認証局

と呼ばれています。

このため自己署名証明書は「ルート証明書」とも呼ばれます。(すべての自己署名証明書がルート証明書というわけではなく、最上位のルート認証局が発行する自己署名証明書をルート証明書といいます)「ルート」とは、階層構造とは で学習した「根」の意味です。証明の最終的な根っこ(ルート)にあたる認証局です。

したがって、認証局はルート認証局と中間認証局の2種類があることになります。「証明書」画面の「信頼されたルート証明機関」タブがルート認証局が発行したルート証明書で、「中間証明機関」タブが中間認証局が発行した中間証明書になります。

このように、すでにルート証明書や中間証明書がお使いのパソコン(OSやブラウザ)にインストールされています。その理由が、自分自身を証明するほかないルート認証局の信用を担保することにつながっています。

ルート認証局は信用の最後の砦であるため、ルート証明書をインストールしてから出荷されるようになっています。先述のとおり、MicrosoftやAppleなどのOSベンダーが審査し、信頼できると判断した認証局のルート証明書を「信頼済み」として登録しているのです。

すなわち、

すでにパソコンにインストールされていることで信用することができる

ということです。

当然ダウンロードして入手することも可能ですが、メーカーが太鼓判を押している電子証明書は、それだけ信用できることになります。また、拇印(フィンガープリント)が認証局のサイトで公開されているので、目視で確認することもできます。ほかにも信用を得るための仕組みがありますが、詳しくは次項で学習します。

こうして代表的な認証局の電子証明書はすでに誰もが持っていることになります。ルート認証局は、自らの公開鍵に自ら署名した自己署名証明書を用い、あらかじめOSやブラウザに信頼された存在として登録されています。

個人の電子証明書(クライアント証明書)を発行してもらった場合、発行された電子証明書に付与されている認証局のデジタル署名は、すでに持っているその認証局のルート証明書から公開鍵を取り出して検証することができます。

通信の流れ

では最後に、電子証明書を使った通信の流れを理解しておきましょう。

同様に「あなた」が「花子さん」にデジタル署名付きのメールを送る場合を例にしてみます。この場合「あなた」は、メール本文とデジタル署名と電子証明書の3つを「花子さん」に送ります。

受けとった「花子さん」は、まずルート証明書から認証局の公開鍵を取り出して、電子証明書のデジタル署名を検証します。

電子証明書の正当性を確認できたら、それが証明している「あなた」の公開鍵を信用することができます。そして、電子証明書に含まれている「あなた」の公開鍵で「あなた」のデジタル署名を検証します。

ここでのポイントは、認証局の公開鍵を通信相手の「あなた」から受け取るのではなく、認証局から受け取る(たいていは事前にインストールされている)ということです。

仮に「あなた」が電子証明書と一緒に認証局の公開鍵を送付したのでは、電子証明書も「あなた」のデジタル署名もどちらも差し替えられて「なりすまし」の可能性がありますが、認証局の公開鍵は事前にインストールされているものであり、改ざんやなりすましが行われていないことが確信できるのです。

そして最後に「あなた」のデジタル署名を検証して問題がなければ、「あなた」のメールは途中で改ざんされておらず、送信者が「あなた」で間違いないことを確認できます。(デジタル署名は盗聴を防ぐものではないため、内容を秘密にしたい場合は別途暗号化が必要になります)

以上が、前項のデジタル署名に電子証明書を加えた暗号通信の流れになります。

あなたの流れ

認証局に電子証明書(あなたの公開鍵の証明書)の発行を申請する。

↓

電子証明書を入手。(電子証明書には「あなた」の公開鍵と認証局のデジタル署名が含まれる)

↓

「花子さん」にメールを送信。

「花子さん」の流れ

「あなた」の電子証明書の認証局のデジタル署名を検証する。

↓

事前にインストールされている認証局の自己署名証明書(ルート証明書)から公開鍵を取り出す。

↓

メッセージダイジェストが一致すれば、「あなた」の電子証明書は認証局が発行したもので間違いなく、改ざんもされていないことが確定する。また、その電子証明書が証明している「あなた」の公開鍵は「あなた」のもので間違いないことが確定する。

↓

「あなた」のデジタル署名を検証する。

↓

「あなた」の電子証明書から「あなた」の公開鍵を取り出す。

↓

メッセージダイジェストが一致すれば、送信者が「あなた」で間違いなく、改ざんもされていないことが確定する。

↓

「あなた」の公開鍵で本当の暗号文を送る。

完全に安全な通信を行ためにはこれだけの行程が必要になります。実際にはメーラーやブラウザが自動的に処理してくれますが、認証局(CA)に公開鍵を保証してもらうことで、公開鍵の正当性(真正性)が担保され、安全な通信が実現できるようになります。

このように、公開鍵暗号方式で安全な通信を行うための仕組みを、

PKI(ピーケーアイ)

と言います。

PKIは「Public Key Infrastructure」の略で「公開鍵暗号基盤」とも呼ばれています。PKIとは、公開鍵暗号方式による通信を行うためのインフラ(基盤・環境)を意味しています。

では、このPKIによって8つの疑問はすべて解決できるでしょうか?

しかし、その検証の前にもうひとつ解決しなければならない疑問があります。それは、

信用できる認証局の基準は何か、認証局が信用できると信じる根拠は何か

ということです。

実際のところ、電子証明書そのものは技術的に誰でも作成することができます。しかし、その証明書が信頼されるかどうかは別問題です。事前にインストールされていない電子証明書を受け取った場合、何をもってその認証局を信用するのでしょうか?

次項では認証局についてもう少し詳しく学習し、8つの疑問について考察したいと思います。

更新履歴

- 2008年11月24日

- ページを公開。

- 2009年5月27日

- ページをXHTML1.0とCSS2.1で、Web標準化。レイアウト変更。

- 2018年1月30日

- ページをSSL化によりHTTPSに対応。

- 2026年2月12日

- 内容修正。

著者プロフィール

YAMANJO(やまんじょ)

- 経歴

- 岡山県出身、1980年生まれ(申年)の♂です。現在、総合病院で電子カルテなどの情報システム担当SEとして勤務。医療情報学が専門ですが、ネットワーク保守からプリンタの紙詰まり、救急車の運転手までこなしています。

- 医療情報技師、日本DMAT隊員。ITパスポート、シスアドなど、資格もろもろ。

- 趣味は近所の大衆居酒屋で飲むこと、作曲(ボカロP)、ダイビング。

- 関連リンク

- 詳細なプロフィールはこちら

- 作成したボカロ曲などはYoutubeへ

- X(Twitter)