- ホーム >

- 基礎知識 >

- インターネットの仕組み >

インターネットのセキュリティ(4) ~ セキュリティ対策 ~

インターネットは、誰でも利用できるオープンなネットワークですが、何もしなければデータは暗号化されず、プレーンテキストでやり取りされるというのはこれまでの学習のとおりです。

そのため、盗聴や改ざんなど様々な脅威にさらされており、その対策も多様です。PKIやVPNによる暗号化通信が一般的ですが、インターネットにおける脅威は、盗聴、改ざん、なりすまし、否認のみではありません。

もっと凶悪な悪意のあるプログラムも存在しているのです。

それら悪意のあるプログラムは、電子メールで不特定多数に送り付けられたり、前項で学習したVPN機器の脆弱性をついてLANに進入してくることもあります。

その目的は、ネットワーク内のデータやシステムの破壊であったり、機密情報を盗み取ったり、さらにはデータを暗号化して、データを人質に身代金を要求するなど、非常に悪質なケースもあります。

また、組織的に作られた高度なプログラムもあれば、アプリで簡単に作成できるプログラムもあり、過去から現在に至るまで多種多様で無数に存在しています。

このように悪意をもってシステムやネットワークに危害を与えるようなプログラムを、

マルウェア

と呼びます。

マルウェアは、悪意を持ったプログラムやソフトウェアの総称です。

さまざまなプログラムが存在するインターネットでは、明確にカテゴライズできないプログラムも存在するため、総じてマルウェアと呼んでいますが、マルウェアの中では大まかに種類や区分が分かれています。

以前は「コンピュータウイルス」という名称がよく使われていましたが、その他の基礎知識編の 名称 で学習する「ウェブサイト」と「ホームページ」のようなもので、マルウェアの中にウイルスが含まれることになります。

ただし「ウイルス」という呼び方が定着しているため、悪意のあるプログラムを総称してウイルスと呼ぶ場合もあります。呼び方はさほど重要でなく、マルウェアやウイルスにはどのような種類があって、それらが何をするのか、そしてどのような対策が必要なのかを知っておくことが重要になります。

では、そもそも「ウイルス」という名称は何に由来しているのでしょうか?

これはもうご存じのとおり、自然界のウイルスに似ていることからその名前が付いています。ウイルスは自己増殖したり、障害を引き起こすまでに潜伏期間があったりと、コンピュータ内でも同じような動きをします。

一昔前であれば、本当に自然に発生するものだと思っていた人もいたようですが、さすがに現在では、人の手でつくられるプログラムだということが浸透してきました。

自然界のウイルスと同様に、その種類は数えきれないほどあります。進化も著しく、日々新しいウイルスが誕生しています。インターネットを利用するということは、常にこうした脅威にさらされていると意識しておくことが重要です。

諸説あるようですが、世界で最初のコンピュータウイルスは、パキスタンで発生したBrain(ブレイン)というウイルスだと言われています。Brainの実態は、ブレイン社が自社の宣伝をする内容のメッセージを表示させるというもので、やり方はともかく効果は絶大でブレイン社は一躍有名になりました。

作成の動機は、自分たちのソフトウエアが不正にコピーされている状況に我慢ならず、不正コピーの警告が目的だったようですが、アメリカで10万枚ものフロッピーディスクが感染したそうです。

その後、インターネットの普及に伴ってウイルスも進化してきました。1999年のメールによって感染を広げる「Melissa」の出現以来、その進化は顕著になったと言われています。

そして、ウイルスと似て非なるプログラムも出現し、ウイルスとそれらを含めた悪意のあるプログラムを総称して「マルウェア」と呼ぶようになりました。

マルウェア対策については後述しますが、現在マルウェアは、その特徴によっていくつかの種類に分類することができます。感染場所や利用されている技術等によって分類されますが、代表的な分類を理解しておきましょう。

コンピュータウイルス

総務省のウェブサイトには「コンピュータに侵入し、害をあたえる悪意を持ったプログラム」と掲載されています。

あまりにざっくりしすぎているので、さらに付け加えると、どんどん増殖してネットワークを介して感染を広げていき、主にデータやシステムの破壊活動を行うプログラムです。

つまり、自然界のウイルスと同様に、宿主に寄生して感染を広げていくタイプです。この「宿主」が必要になるということがウイルスの特徴です。単独では存在することができず、逆に言えば、宿主がいなければ感染が広がることはありません。

そのため、宿主となるPCがウイルスに感染した場合、他のPCなどに感染する前であれば、ネットワークから切り離すことで感染拡大を防止することができます。

ただし、発症までに潜伏期間があるウイルスもあるため、実際にはネットワーク上の他の宿主に感染しているどうかを判断するのは非常に困難となります。

以下は、代表的なウイルスの分類になります。

ファイル感染型

アプリケーションソフトの実行可能ファイルで拡張子が「.exe」「.com」のプログラムファイルに感染するタイプです。(拡張子について詳しくは、主な拡張子 を参照してください)

正規のプログラムファイルにウイルスコードを埋め込みます。そのため、プログラムファイルが実行されるとウイルスコードも実行されるという仕組みです。

感染したプログラムファイルが実行されると、本来のプログラムに先立ってウイルスプログラムが実行され、他のプログラムファイルを探し出して自身のコードをコピーしながら感染を広げていきます。メモリに常駐するタイプもあり、メモリに常駐した場合は、その後に実行されるプログラムファイルに次々と感染していきます。

感染経路としては、メールに添付されたプログラムファイルや悪意のあるサイトからダウンロードしたプログラムファイル等が主な感染源となります。

こうした特徴からプログラムを実行しなければ発動しないため感染が広がることはありません。しかし、単純にダブルクリックの実行に気をつけるだけでは不十分で、USBメモリの自動実行(オートラン)や、後述するOffice製品のマクロ機能など、自動的に実行されるプログラムに埋め込まれているケースが多く、こうした自動実行の機能をOFFにしておくことが必要です。

マクロ感染型

WordやExcel等のOfficeの機能であるマクロ(頻繁に使用する操作などの特定の作業を自動的に実行させる機能)を利用して感染増殖するタイプです。

感染経路としては、マクロウイルスを含んだWord文書やExcelファイルなどから拡散することが一般的です。マクロ機能を利用できるアプリケーションソフトが動作する環境であれば、OSやハードウェアの種類を問わず感染します。

先述した「Melissa」はWord文書に感染するマクロウイルスで、感染するとMicrosoft Outlookのアドレス帳に登録されたのアドレスにメールを送信することで、爆発的に感染が拡大しました。この場合、メーラーに登録してある宛先に送信するため、相手側は送信者を信頼してしまうという画期的な手法でした。

こうしてマクロウイルスは、Officeユーザーが多いことからも感染が拡大する傾向にありましたが、Office2000以降はセキュリティが強化されたために減少に転じてます。

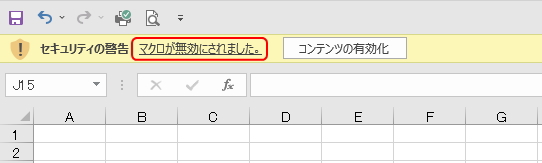

Office2007より拡張子が変更になり、マクロが無効なファイルは「.docx」や「.xlsx」、有効なファイルは「.docm」や「.xlsm」となっています。現在、下図のとおりデフォルト(初期設定)でマクロは無効にされています。

ブートセクタ感染型

OSの起動より前に読み込まれるブートセクタと呼ばれるシステム領域に感染し、既存のブートセクタを置き換えたり、移動したりして感染増殖するタイプです。

ブートセクタとは、OSのシステムやプログラムを起動させるための小さなプログラムが記録されている領域で、OSの起動時に参照される特殊な記憶領域です。ブートセクタは、ハードディスク等のストレージ以外にも、USBメモリやフロッピーディスクといったリムーバブルメディアにも設けられています。

ブートセクタはコンピュータの起動時に必ず参照されてメモリに読み込まれるため、メモリに常駐して、起動後に挿入されるメディアに次々と感染していきます。

フロッピーディスクという言葉どおり、かなり古いタイプのウイルスで、フロッピーディスクをはじめCD、USBメモリといった複数のデバイスで共有されるメディアを介して感染します。

ただし、近年ではフロッピーディスクの利用はなく、OSの対応によりブートセクタの管理方法が改善されたことによって、ブートセクタ感染型ウイルスは減少しています。

以上が代表的なコンピュータウイルスの分類になりますが、ファイル感染型以外は減少傾向にあるため、実質的にウイルスは実行ファイルに感染する「ファイル感染型」と考えて良いでしょう。

ただし、常に新しい脅威が出現する可能性があるので、その他のタイプにも注意が必要です。

ワーム

宿主を必要とせず、単独のプログラムで動作するタイプで、インターネットを介して自分自身をコピーしながら自己増殖を繰り返すプログラムです。

つまり、ファイルを実行したりOSを起動するなどのアクションを起こす必要がなく、自動的に拡散されていきます。ネットワークを介して虫のように這いまわり、急速に増殖していくことから「ワーム」と呼ばれています。

こうした特徴から、電子メールやネットワーク経由、リムーバブルメディアなど様々な経路から感染します。

トロイの木馬

古代ギリシャの伝説で、トロイが戦利品として進呈された木馬を城内に引き入れたら、その中にギリシャ軍が隠れていたという物語に由来する用語です。

一見、無害なプログラムに見せかけて侵入をはかる悪質なプログラムです。具体的には、なんでもない画像ファイルや文書ファイルに見せかけてダウンロードさせたり、有益なフリーソフトに見せかけてダウンロード実行させるなどの手法で感染します。

ワームと同様に宿主を必要とせず、単独のプログラムで動作するタイプですが、基本的に増殖することはありません。主な目的は、コンピュータの内部に潜伏して、情報を盗み取って外部に発信したり、逆に外部からの不正侵入の手助けを行います。

特に、外部からの不正侵入を手助けするために、

バックドア

と呼ばれる不正アクセスのための「裏口」を開ける目的で感染するケースが多いです。バックドアを設置されると、コンピュータを外部から自由に操作される危険性があり、特に悪質です。

2014年以降猛威を振るった「Emotet(エモテット)」と呼ばれるマルウェアはトロイの木馬に分類されています。Emotetは、感染したシステムにバックドアを設置して、他のマルウェアをダウンロードしてインストールするため、深刻な被害を与えました。

ただし、Emotetは現在、ワーム機能も備えた多機能なマルウェアに進化しており、明確な分類は困難となっています。

スパイウェア

スパイの文字どおり、コンピュータ内部にこっそり進入して情報を盗み取り、外部に発信するプログラムです。

トロイの木馬と似ていますが、トロイの木馬はあくまでユーザーがダウンロード実行するのに対し、スパイウェアはユーザーが知らないところで進入してきます。

また、トロイの木馬は進入後にバックドアを仕込んだり、破壊活動を行ったり活動に制限はありませんが、スパイウェアは基本的に情報の収集と発信のみを行います。

スパイウェアには、キーロガーと呼ばれる、キーボードの入力情報を記録して発信するプログラムや、悪質なクッキー(詳しくは、クッキーとは を参照してください)などがあります。

ただし、トラッキングクッキーのように不正プログラムとは言えないものも同様の活動をするため、スパイウェア(マルウェアに該当するかどうか)の線引きが難しくなっています。

トロイの木馬型のキーロガーも存在しており、明確な分類は困難ですが、進入方法の違いによっておおまかに分類されていると理解しておきましょう。

さらに、画面上に広告を表示するための「アドウェア」と言われれるプログラムもスパイウェアとみなされる場合があります。ユーザーに応じた広告を表示させて収益を得ることを目的とし、直接的な被害を与えるものではありませんが、ユーザーの同意なしに情報を収集し、外部に送信するスパイウェアのような動きをするプログラムもあります。

ボット

コンピュータを外部から遠隔操作するためのプログラムです。「ロボット」に由来し、コンピュータを外部から自由に操作できるロボットにしてしまうという悪質なプログラムです。

感染すると、第三者が感染者のコンピュータを操って迷惑メールを大量配信したり、特定のサイトや企業のサーバ攻撃に利用するなどの深刻な被害をもたらします。

ボットに愉快犯的な要素はなく、上記のような様々な犯罪行為に利用するためのものであり、手口が巧妙で被害も甚大です。

ボットに感染したコンピュータは、第三者の指令サーバに自動的に接続され、ボット感染コンピュータが数万~数百万台も接続された「ボットネット」と言われる巨大ネットワークを形成します。

そのため、ネットワーク全体に影響を及ぼすほどの能力を有することがあり、非常に厄介なマルウェアです。さらに感染したコンピュータは、指令者の意のままに操られ、感染者は知らぬ間に犯罪の踏み台にされます。したがって、被害者であると同時に「加害者」にもなってしまいます。

ボットの感染経路は、トロイの木馬などと同様にメールやウェブ、リムーバブルメディア等の様々な経路から感染します。

ランサムウェア

感染したコンピュータのデータを暗号化して利用不能にし、その復号化を引き換えに金銭(身代金)を要求するマルウェアです。

社会問題になるほど大きく報道されており、何度も耳にした用語かと思います。2021年に徳島県の半田病院が攻撃を受け、電子カルテシステムが停止した事件で一躍有名になりました。現在でも多くの企業や団体で被害報告が続いています。

莫大な身代金を要求し、企業活動を停止させるほど悪質なプログラムです。ビットコインなどの暗号通貨での身代金の支払いを要求されるうえに、支払い後にデータが復号化される保証もありません。

近年では、データの凍結だけでなく、盗んだ情報をダークウェブ(通常のブラウザや検索エンジンからでは接続できない暗号化されたネットワーク上にあるサイト)への開示を引き換えに恐喝する二重恐喝型が主流になっています。

ランサムウェアは、一見有益なソフトウェアやファイルに見せかけて実行させるプログラムであり、トロイの木馬の一種とされていますが、様々な感染経路があり、特に前項で学習したVPN機器の脆弱性をついて進入するケースが多くなっています。

以上が、代表的なマルウェアの分類になります。

ただ、もうおわかりのとおりマルウェアは進化を続けており、多機能化と多様化によって一律に区別できないものが増えてきています。さらに感染経路も、機器の脆弱性をねらってインターネットから知らず知らずのうちに進入されるケースも増え、社会活動にとって非常に深刻な問題となっています。

実際のところ、こうしたマルウェアは、闇サイトで非常に安価で売買されており、誰でも簡単に作成することができます。さらに、身代金要求のマニュアルやセキュリティの脆弱な企業等のリストも手に入れることができるようです。

また、PCだけでなくスマートフォンもマルウェアの脅威にさらされています。

宅配業者や銀行、大手ショッピングサイトを装ったSMSを送りつけて、端末にマルウェアをインストールさせるタイプが多く、こうしたメールに身に覚えがある方も多いのではないでしょうか。

では一体、どうやって進化を続けるマルウェアに対抗するのでしょうか?

残念ながら、これをすれば大丈夫という対策はありません。最大の対策はネットワークを利用しないことですが、そうすると業務が停止してしまいます。

つまり、

セキュリティ対策は強めれば強めるほど利便性が落ちる

ということです。

大げさに言えば、メールを開く前には必ずネットワークから遮断するとか、VPNは使用時以外ネットワークから切り離しておき、通信時のみネットワークに接続するといった対策は非常に有効ですが、とても手間がかかり、業務効率は著しく低下します。

このように、セキュリティを強化すると、利用者であるユーザーや社員に大きな負担をかけることになります。効率化のためのネットワークシステムが本末転倒になりかねません。

したがって、セキュリティと効率のバランスを考慮して対策を講じることが必要になります。また、対策は多岐にわたり、かなり専門的なものからユーザーのICTリテラシー教育まで多種多様です。

以下は、あくまで最低限必要なセキュリティ対策をあげています。必ずしておかなければならない対策と言っても過言ではありません。これらを踏まえて、バランスを考慮しながら、さらに必要な対策を検討するようにしましょう。

セキュリティソフト

マルウェアを検出して駆除したり、マルウェアの進入を防止する機能を備えた専用のソフトウェアです。

無数にあるマルウェアの脅威に対して人間の目でチェックすることは不可能であり、どうしても機械的また定期的にスキャンする必要があります。有償無償問わず、最低限度のセキュリティソフトの導入は必須です。

現在でも「ウイルス対策ソフト」や「アンチウイルスソフト」の名称で広く利用されていますが、これまでの学習のとおり、ウイルスもマルウェアの一種となり、マルウェア全体を対象とするものが一般的になっています。

現在では、無料のウイルス対策ソフトも一般的に利用されており、基本的なマルウェア対策機能はしっかりと備えています。代表的なものに「Avast Free Antivirus」、「Microsoft Defender」などがあります。Microsoft Defenderは、Windowsに標準搭載されており、最低限度のマルウェア対策は初期状態から備えていることになります。

有料のソフトとどう違うのかというと、マルウェアの検出率に関してはそれほどの差はないようです。しかし、後述するファイアウォール機能やパスワード管理機能、電子メールの監視、ペアレンタルコントロール機能(未成年のアクセス制限)といった高度な機能が不足しています。

また、無料のために広告が表示されるソフトもあり、基本的には有料ソフトを導入しておくのが無難です。

こうした背景から有料のソフトは、マルウェアの検出と駆除だけでなく、その他の機能も組み合せた総合的な「セキュリティソフト」として製品化されているものが多くなっています。

マルウェアが検出できる仕組みは、既知のマルウェアの特徴やパターンが登録された「定義ファイル」というデータベースをダウンロードして適用することで可能になります。

定義ファイルはメーカーによって日々更新され、基本的には自動的にダウンロードするようになっています。この仕組みによって日々進化する最新のマルウェアに対応することができるようになっています。

ただし、当然ながら定義ファイルに書かれていないマルウェアには対応することができません。そのため、未知のマルウェアには対応できません。

現在、世界中で1日に生み出される新たな脅威(マルウェア)は約100万個とも言われており、サイバー攻撃の標的にされやすい大企業や公的機関などでは従来のセキュリティソフトでは対応できなくなりつつあります。

そこで、人工知能AI技術を組み合わせ、膨大なデータ分析から新しい脅威を予測し、未知のマルウェアにも対応可能なセキュリティソフトが開発さるようになりました。

こうした製品を、

NGAV(エヌジーエーブイ)

と言います。

NGAVは「Next Generation Anti-Virus」の略で「次世代アンチウイルス」の意味です。従来のウイルス対策ソフトと同じように、未知のマルウェアを含む包括的なセキュリティ対策ソフトとして「EPP(イーピーピー)」と呼ばれる製品もあります。

EPPは「Endpoint Protection Platform」の略で、エンドポイント(PCやタブレットなどの端末のこと)を総合的に保護するソフトウェアになります。したがって、NGAVはEPPの一部として組み込まれることが多くなっています。

また、マルウェアに感染してしまった場合に備えて「EDR(イーディーアール)」と呼ばれるソフトウェアの利用もすすんでいます。

EDRは「Endpoint Detection and Response」の略で、エンドポイントを常時監視し、通信ログなどを分析することで、マルウェアに感染したことを特定します。そして隔離などの処置を行い、管理者に通知するソフトウェアです。

現在では、NGAV、EPP、EDRを組み合せて導入することが一般的になっていますが、高価であり、管理に専門的な知識が必要になることから、主に企業向けの製品となっています。

ファイアウォール

不正アクセスよるサイバー攻撃を防ぐためのソフトウェアまたは専用の機器です。

単体のPCを保護するための「パーソナルファイアウォール」と、LANなどのネットワークを保護するための「ネットワークファイアウォール」があります。

パーソナルファイアウォールは、個々のPCやデバイスを保護するため、それらにインストールするソフトウェアタイプが主となります。先述のとおり、Microsoft Defenderや有料のセキュリティソフトには基本的にファイアウォール機能が備わっています。

また、個人や家庭での小規模LANでは、ルータなどが機能を有している場合が多く、これらの機器によるファイアウォールはパーソナルファイアウォールに分類されています。

ネットワークファイアウォールは、企業や学校など比較的大規模なLANを保護するため、ハードウェアタイプが主となります。インターネットとLANの境界に「防火壁」として設置し、通過する双方の通信を監視、制限してLAN側の安全を確保します。

ソフトウェアタイプのネットワークファイアウォールは、サーバコンピュータにインストールして利用します。

ハードウェアタイプのメリットは、専用の機器であるため処理速度や処理能力が高いこと、安定稼働することなどがあげられます。デメリットとしては、導入コストが高いこと、ソフトウェアやファームウェアのアップデートに機器の停止をともなうことなどがあります。

ソフトウェアタイプのメリットデメリットはそれらの逆で、コストが安く、ソフトウェアのアップデートを容易に(あるいは自動的に)行うことができますが、処理能力はサーバの性能などの影響によってハードウェアタイプより落ちることになります。

ファイアウォールの仕組みは、簡単に言うと「設定されたルールに基づいて通信を制御する」というものです。

具体的には、通信プロトコルやパケットのIPアドレス、ポート番号を分析して、許可されている通信だけを通過させる「フィルタリング」を行います。フィルタリングの仕組みはかなり多岐にわたるので割愛しますが、通信の許可リストを参照して通過を許可または拒否するといったイメージです。

また、こうした通信のログ(履歴)を残したり、特定のポートやプロトコル、IPアドレス、ドメインなどをブロックするアクセス制御などの機能もあります。

ただし、重要なことは、

ファイアウォールはマルウェアを検出するわけではない

ということです。

あくまで、設定されているルールに基づいて、データを通過させるかブロックするかであり、不正アクセスによる直接的な攻撃からの保護を主目的としています。

そのため、ファイアウォールをマルウェアが通過してしまう可能性があり、ウイルス対策ソフト(セキュリティソフト)との併用が原則になります。

ただし、ハードウェアタイプのファイアウォールは多機能化と高性能化が進んでおり、一般的なファイアウォール機能だけでなく、ウイルス対策ソフト機能(アンチウイルス機能)を併せ持つ機種も多くなっています。アンチウイルス機能を有するファイアウォールでは、マルウェアが通過する段階で検知して駆除することができます。(それでも個々のPCにはウイルス対策ソフトの導入が原則です)

また、NATによってIPアドレス変換を行ったり、パケットのルーティングを行うルータ機能を搭載したものや、VPN機能を搭載した製品もあります。ファイアウォールの機能を拡張して、様々なセキュリティ機能を有したいわゆるセキュリティのオールインワン製品となっています。(NATについて詳しくは、IPアドレスとは(2)を参照してください)

このようなセキュリティ機器を、

UTM(ユーティーエム)

と言います。

UTMは「Unified Threat Management」の略で「統合脅威管理」と訳されています。UTMを導入すれば、1台でネットワーク運営に必要な基本的機能のほとんどカバーすることができます。

そのため、ネットワークの規模やセグメント数によってルータやスイッチが不要になるケースもあり、管理が簡素化されるというメリットがあります。

デメリットとしては、高価格であることです。数十万円~百万円程度で、高額なために月額数千円~数万円のリースやレンタルで導入するケースもあります。

有名なUTMには、Fortinet社の「FortiGate(フォーティゲート)」やCisco社の「Meraki MX(メラキ)」、富士フイルムイノベーション社の「beat(ビート)」などがあります。

現在では、VPN接続でクラウド上のUTMを介してインターネット接続を行う、クラウドタイプのUTM製品も増えてきています。

OSやセキュリティ機器のソフトウェアを常に最新状態にする

ウイルス対策ソフトの定義ファイルを常に最新にしておくことも重要ですが、OSやOffice、その他のアプリケーションソフトのアップデートを定期的に行うことも大切です。

なぜなら、現在使われているOSやソフトウェアも完璧なものではないからです。OSは膨大なプログラムの集合体であり、絶えず脆弱性やバグなどが発見されています。そうした欠点をついて不正アクセスやマルウェアの進入を許すことにります。

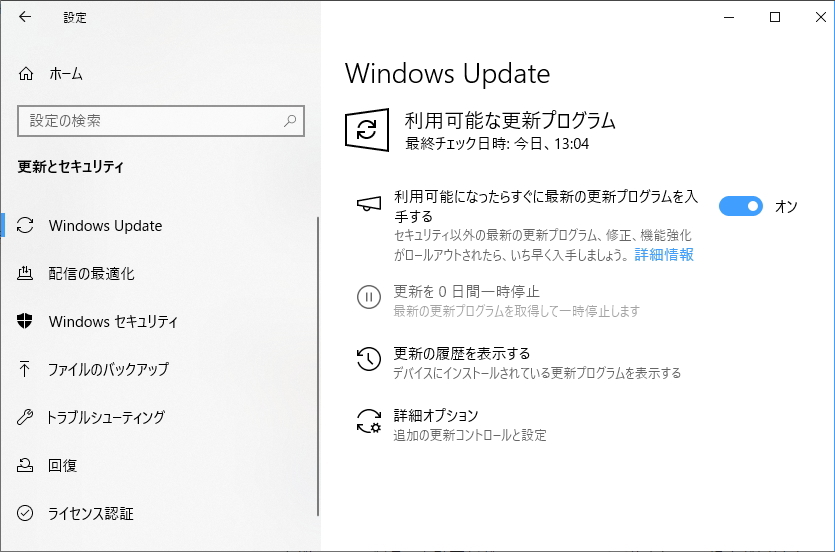

そのため、WindowsではデフォルトでWindows Updateが有効になっており、修正プログラムや更新プログラムが自動的にダウンロードされて適用される仕組みになっています。

セキュリティ関係プログラムは随時アップデートされますが、アメリカ時間の毎月第2火曜日は定期的な更新プログラムの配信日になっており、この日は世界中でネットワークが混雑する事象が発生しています。インターネットに接続できるLANでは、原則として各PCのWindows Updateは有効にしておきましょう。

ただし、企業などで導入する業務システムは、Windowsのバージョンによって動作が保証できない場合があり、Windows Updateを停止せざるを得ない環境もあります。その場合は、必要な更新プログラムを手動でインストールしたり、UTMの導入など複数の対策を組み合せてセキュリティを高める必要があります。

また、OSだけでなくその他のソフトウェアも常にアップデートが必要です。その理由は同じで、セキュリティの脆弱性が発見されると、そこを標的とされるため、こちらも絶えず修正プログラムがリリースされています。

多くのアプリケーションでは「ヘルプ」メニューからバージョンアップや更新プログラムの有無を確認することができますが、自動的にアップデートの許可を求めるメッセージが表示されたり、バックグラウンドで自動的に更新されるアプリケーションもあります。Office製品はバックグラウンドで自動更新される設定になっています。

特にブラウザやメーラーなどのインターネットに接続するアプリケーションやOffice製品は標的になりやすく、セキュリティプログラムがリリースされたら、必ず適用するようにしましょう。

そして、近年非常に重要視されているのが、

ファームウェア

の定期的なアップデートです。

ファームウェアとは、プログラムとソフトウェアのまとめ で学習のとおり、ルータやUTMなどのハードウェア機器の機器自身の制御のために動作するソフトウェアです。

よく比較されるソフトウェアに「OS」や「ドライバ」がありますが、OSはソフトウェアや接続するデバイスが動作する環境を提供するもので、ドライバはOSと接続して動作させるためのソフトウェアになります。

ファームウェアは、それぞれの機器に個別に存在し、その機器が正常動作をするためのソフトウェアです。したがって、パソコン周辺機器だけでなく、テレビや冷蔵庫などあらゆる家電製品に組み込まれています。

同項で学習のとおり、パソコン(マザーボード)にも自身が動作するためのファームウェアが存在し、BIOS(バイオス)やその後継のUEFI(ユーイーエフアイ)と呼ばれています。

なぜファームウェアが重要視されているのかというと、VPNルータなどのネットワーク機器のファームウェアの脆弱性をねらってランサムウェアに感染する事例が多いからです。

現在では、これまでの主流だった電子メールからの感染を抜いて、VPN機器からの直接進入が7割を超えているそうです。

どうしてこれほどまでに増えているのかというと、ユーザーの電子メールへの意識が高まったという理由もあると思いますが、大きな理由のひとつにコロナ禍によるリモートワークの増加があげられます。

大勢の社員のうち誰かのリモートワーク用のVPN機器に進入できれば、暗号化したトンネルであっても本社のネットワークに容易に進入することができます。

また、現在では多くの取引業者とVPN接続をして保守や発注などの業務を効率化しています。そのため、攻撃者にとってはVPN機器が非常に魅力的なターゲットになったと言えます。

なかでも世界中で広く普及している(人気のある)機器はターゲットにされ、何度も脆弱性が発見されています。その攻略法が同機種すべてに通用するからです。

特にUTMに脆弱性が発見された場合は、早急に対応が必要になります。メーカーのサイト等を定期的に確認し、セキュリティパッチや修正プログラムが配布されていないか確認するようにしましょう。

先述のとおり、これらハードウェアのファームウェアは自動更新されないケースがほとんどだからです。

加えて、

ファームウェアアップデートに機器の再起動や一時的な停止をともないダウンタイムが発生する

という問題があります。

24時間稼働が求められる基幹システムでは、こうしたダウンタイムが業務に大きな支障をきたすため、調整に時間を要し、アップデートが遅れることがあります。

どちらの損失が大きいかは明白ですが、こうした遅れによって被害が拡大しているのが実情です。

また、ネットワークが大きくなればなるほど、管理が複雑になり、管理者ですら知らなかったネットワーク機器が接続されていたという事例がいくつもあります。こうした忘れられた機器は一度もファームウェアアップデートされることなく、格好のターゲットになってしまいます。

まずはネットワークに接続されている機器をすべて洗い出し、すべての機器のファームウェアを定期的にアップデートする必要があります。購入後一度もアップデートしていないルータなどのネットワーク機器がないか今一度確認しておきましょう。

機器は購入して設置したら終わりではありません。昨今では国からもサイバーセキュリティに対するチェックリストが企業に配布されるなど、ファームウェアアップデートは非常に重要な対策になっています。

データバックアップ

万が一、マルウェアに感染した場合に備えて、データのバックアップ(データのコピー)をとっておくことはとても大切です。

ただし、通常のバックアップと異なり、特にランサムウェアに備えたバックアップを検討する必要があります。

通常のバックアップは、サーバにバックアップソフトをインストールし、毎日スケジュール化されたバックアップを実行しているケースがほとんどです。

これは、操作ミスや不具合等によってデータが消えてしまったり、意図しない編集が加えられた場合に備えて行うバックアップです。あくまでサイバー攻撃に備えたものではありません。

バックアップスケジュールは、例えば日曜日にすべてのデータをバックアップする「フルバックアップ」を行い、月曜日~土曜日は変更のあったファイルのみをバックアップする「増分バックアップ」や「差分バックアップ」を行うようなスケジュールが一般的です。

増分バックアップはその日に変更のあったデータだけを保存していく方法で、差分バックアップはフルバックアップ以降に変更のあったデータすべてを保存していく方法になります。例えば上のスケジュールで言うと、差分バックアップでは月曜日は月曜日の変更分、火曜日は月曜日と火曜日の変更分というふうにデータが増えていきます。

バックアップデータは、サーバのストレージや外付けのストレージにオンラインで自動的に保存されていきます。(ここでいうオンラインはインターネット接続のことではなくネットワークでつながっているという意味です)

このように通常のバックアップは毎日自動的に行われ、復元も比較的容易に行うことができます。しかし、こうした通常のバックアップではマルウェア対策になりません。

なぜなら、マルウェアはネットワーク内を縦横無尽に移動するからです。

オンラインでつながっているバックアップデータは信用できない(マルウェア感染を否定できない)

ということになるのです。

そのため、マルウェア対策、特にランサムウェアに備えるためには、オフラインでのバックアップが必要です。オフラインとはLANから切り離してあるバックアップデータのことです。

つまり、外付けのストレージ等をバックアップの実行時に接続し、バックアップ後にネットワークから切り離す作業が必要になるわけです。これは手動によるバックアップを意味し、非常に手間がかかります。

しかし、もしもの時のために月に1回程度は手動バックアップをしておくことをおすすめします。ただし、有料になりますが、オフラインバックアップを自動で行うバックアップシステムもあります。クラウドや遠隔地のデータセンターに何重にも安全対策を実施したバックアップを行っているサービスもありますので、検討してみてはいかがでしょうか。

また、いくらオフラインであっても直前のデータだけバックアップしておくのはよくありません。マルウェアには潜伏期間があるタイプがあるからです。

例えば3日前や1週間前の状態に戻せるように、データを世代に分けてバックアップする「世代管理」も一般的になっています。世代をわかりやすく言うとフルバックアップを1世代としてカウントします。

例えば、毎日フルバックアップをとるスケジュールでは1週間で7世代になります。先述の日曜日に1回フルバックアップをして、月~土曜日に増分や差分バックアップをとるスケジュールの場合は、次のフルバックアップまでの1週間を1セットとし、1セットを1世代としています。

この世代を何世代分保存していくかということです。世代が多ければ多いほど保存領域の容量が必要になりますが、最新のバックアップに危険性がある場合は、それよりも前の状態に戻すことができます。

一般的には3世代程度の管理が多いようです。この場合、3世代を超えるバックアップからは、古い世代から上書きされていくので、最長で3週間前の状態にまで戻すことができます。

以上が、最低限必要なマルウェア対策になります。マルウェアをはじめ、サイバー攻撃は日々新たな技術が生まれ、完璧に防ぐ技術は存在しません。効率とのバランスをとりながら最適な対策を実行しましょう。

更新履歴

- 2009年8月29日

- ページを公開。

- 2009年8月29日

- ページをXHTML1.0とCSS2.1で、Web標準化。レイアウト変更。

- 2018年2月1日

- ページをSSL化によりHTTPSに対応。

- 2024年7月23日

- 内容修正。

参考文献・ウェブサイト

当ページの作成にあたり、以下の文献およびウェブサイトを参考にさせていただきました。

- 文献

- 図解入門 インターネットのしくみ

- 最初のウイルスはパキスタンから

- https://allabout.co.jp/gm/gc/296798/

- 21世紀に主流となったマルウェアの原型、メリッサ・ウイルス

- https://eset-info.canon-its.jp/malware_info/trend/detail/161019.html

- 国民のためのサイバーセキュリティサイト

- https://www.soumu.go.jp/main_sosiki/cybersecurity/kokumin/basic/risk/01/

- マルウェアとは?ウイルスとの違い、感染経路や対策方法について解説

- https://www.gate02.ne.jp/media/it/column_18/

- Windows Defenderだけでも大丈夫?他のセキュリティソフトとの比較でわかること

- https://root-s-cloud.jp/column_post/column-047/

- 管理人のつぶやき

- Twitterのフォローお願いします!